Para los ciberdelincuentes, el ecosistema IoT es un mundo de oportunidades, donde miles de millones de dispositivos interconectados transmiten y comparten datos, creando un extenso terreno de juego en el que pueden experimentar, innovar, explotar y poner a prueba los límites de estos sistemas.

Y la destreza con que lo hacen resulta verdaderamente sorprendente, ya que los ciberdelincuentes están demostrando una creciente agilidad en el desarrollo de nuevas técnicas para dirigir sus ataques de manera cada vez más rápida y eficiente hacia sus objetivos. Uno de los datos más sorprendentes que ha descubierto CrowdStrike este año es que, como promedio, un ciberdelicuente tan solo necesita 79 minutos para lograr sus objetivos. No obstante, es importante destacar que esta cifra es un promedio; de hecho, se han registrado casos en los que el ciberdelincuente logró acceder a información corporativa sensible en tan solo 7 minutos.

Y por si lo anterior no fuera suficiente, de acuerdo a un informe de investigación publicado por MarketsandMarkets (IoT Security Market by Type, Offerings, Application Area, Data Sensitivity - Global Forecast to 2028, JUL 2023), se proyecta que el mercado de seguridad IoT tenga un valor estimado de 20.900 millones de dólares en 2023, con perspectivas de alcanzar los 59.200 millones de dólares en 2028.

Indiscutiblemente, la seguridad en el IoT se ha convertido en una prioridad ineludible, destinada a garantizar que organizaciones, gobiernos, empresas de servicios públicos y particulares puedan resguardar sus datos e infraestructuras de posibles amenazas.

¿Son realmente ciberseguros sus dispositivos conectados?

La respuesta a esta pregunta es crucial, dado que la proliferación de dispositivos IoT ha creado un vasto ecosistema digital que, teniendo en cuenta todo lo mencionado antes, puede convertirse en un caldo de cultivo para amenazas cibernéticas y vulnerabilidades si no se protege adecuadamente.

Los dispositivos IoT mantienen comunicación con servidores y presentan credenciales que necesitan ser validadas. Con frecuencia, estos dispositivos comparten información sensible y ejecutan aplicaciones que requieren de una sólida seguridad. La falta de una defensa adecuada los hace vulnerables a amenazas como el malware, ransomware y ataques man-in-the-middle (MiTM), entre otros.

Es evidente que las soluciones IoT necesitan una protección integral, ya que los ciberataques pueden apuntar a cualquier eslabón débil en la cadena. Dado que las implementaciones de IoT suelen ser extensas, se crea una amplia superficie de ataque. Si existe una vía de entrada, ya sea a través de personal con insuficiente formación en seguridad ante el phishing o debilidades en el software de los dispositivos, los ciberataques pueden encontrarla.

Por esta razón, la seguridad debe iniciarse en el diseño, pero no limitarse a este. Un enfoque holístico en el diseño de soluciones IoT anticipa su capacidad futura para defender, detectar y reaccionar ante incidentes a lo largo de la vida útil de los dispositivos. No obstante, la seguridad sólida debe ser integral, abarcando los procesos, las personas, y también los proveedores, además de los propios dispositivos.

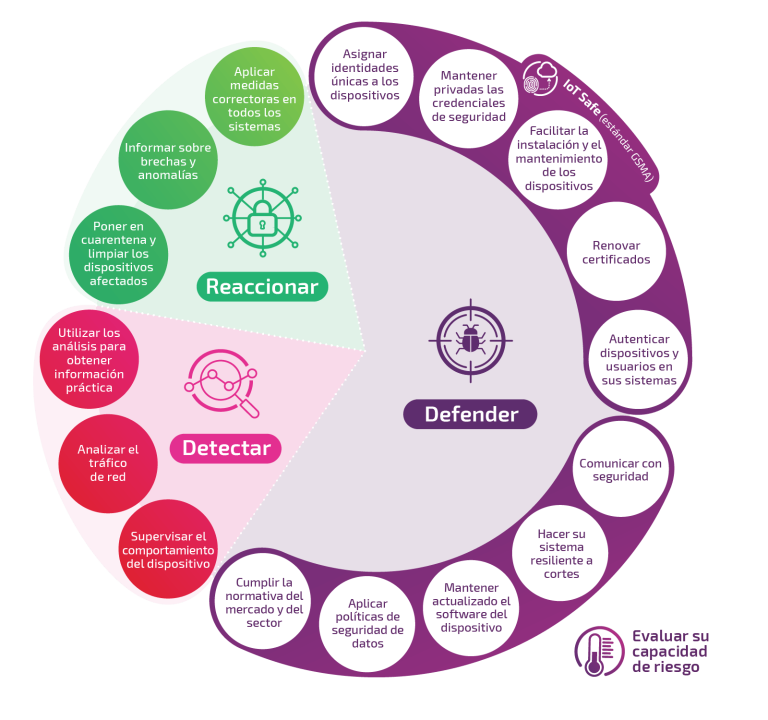

Defender, Detectar y Reaccionar a amenazas de seguridad IoT

Wireless Logic, destacada compañía especializada en soluciones personalizadas y seguras para IoT, introduce su innovador marco de seguridad, un modelo diseñado para garantizar la seguridad de las soluciones IoT de manera integral.

Este marco, diseñado por expertos en seguridad de IoT, se presenta como una herramienta esencial para que las empresas evalúen su nivel de riesgo y diseñen e implementen estrategias para mantener a salvo su reputación y sus ingresos. Abarca una amplia gama de capacidades tecnológicas, estándares y buenas prácticas que permiten fortalecer las políticas de identidad y autenticación en cualquier despliegue de IoT, así como defenderse, detectar y reaccionar ante las amenazas cibernéticas.

En este marco de seguridad IoT en 360 grados, cada una de las disposiciones de seguridad Defender, Detectar y Reaccionar, contiene criterios detallados subyacentes para evaluar procesos, las personas, la legislación, el cumplimiento de la normativa y las soluciones tecnológicas. En total, el marco consta de 16 disposiciones que se alinean con estándares como ETSI EN 303 645, brindando a los fabricantes de dispositivos IoT y a los proveedores de soluciones la capacidad de mejorar la seguridad de sus productos desde la etapa de diseño.

- Para defenderse, es fundamental administrar la superficie de ciberataque,evitando así el acceso no autorizado a dispositivos, infraestructuras en la nube y datos críticos. La seguridad en este contexto abarca diversos aspectos clave, tales como IoT SAFE (un estándar SIM para autenticar y autorizar dispositivos IoT en redes móviles), autenticación en la nube, actualizaciones de software, comunicaciones cifradas y redes privadas de acceso (APN) seguras.

- Para detectar, es esencial la supervisión constante de dispositivos y redes con el fin de identificar posibles anomalías. Para lograrlo, es necesario contar con información basada en un análisis exhaustivo del uso. La detección puede manifestarse en diversas formas, como cambios en las URL de destino o en el patrón de uso de datos, entre otras.

- A pesar de todas las defensas y capacidades de detección, aún es fundamental estar preparado para reaccionar con rapidez y precisión en caso de que se produzca una violación de la seguridad. En este sentido, las contramedidas automatizadas pueden desempeñar un papel crucial al aislar amenazas potenciales, como un dispositivo comprometido, e iniciar acciones correctivas, como la forzada actualización de software o la desactivación completa del dispositivo en cuestión.

El mensaje es claro: las empresas IoT deben priorizar la seguridad de manera constante para defenderse, detectar y reaccionar ante las ciberamenazas. En un mundo cada vez más conectado, proteger datos e infraestructuras se ha convertido en una prioridad innegable, y los dispositivos conectados requieren una seguridad de extremo a extremo. Solo a través de un enfoque integral y una preparación constante, las organizaciones y los usuarios pueden garantizar que sus dispositivos IoT sean verdaderamente ciberseguros.

(Wireless Logic)