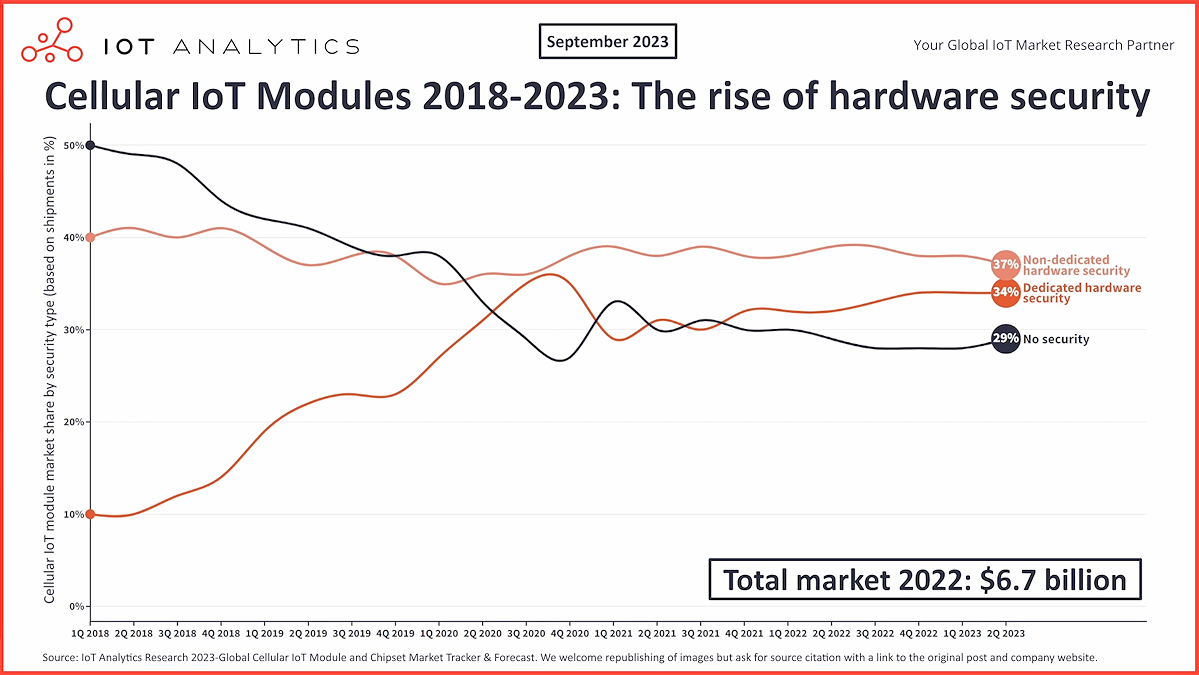

El mercado de módulos IoT celular se estancó en el segundo trimestre de 2013, según los últimos datos de IoT Analytics. Aunque los módulos IoT con funciones de seguridad específicas se adoptan cada vez más, el 66% de los módulos IoT comercializados en el segundo trimestre de 2003 no tenían seguridad de hardware específica y el 29% no tenían ninguna función de seguridad. Las recientes demostraciones de vulnerabilidades en funciones de seguridad de hardware no dedicadas deberían impulsar aún más el mercado hacia la seguridad basada en hardware. La criptografía poscuántica también es un factor importante en la seguridad de los módulos IoT.

IoT Analytics, proveedor líder de perspectivas de mercado e inteligencia empresarial estratégica para el Internet de las Cosas (IoT), ha publicado su último estudio sobre el mercado mundial de módulos y chipsets IoT celular para el segundo trimestre de 2023. El informe revela que el 66% de los módulos IoT comercializados en el segundo trimestre de 2023 no contaban con seguridad de hardware específica y el 29% carecían por completo de funciones de seguridad, lo que los exponía a posibles riesgos y vulnerabilidades.

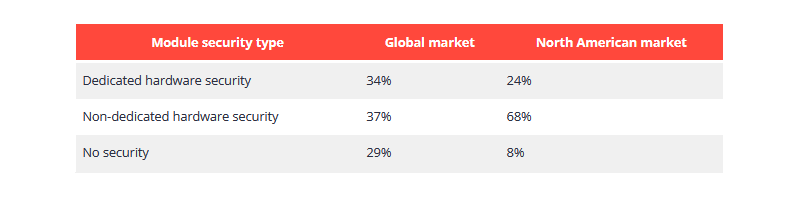

La investigación analiza las características de seguridad de 772 módulos únicos de 36 proveedores y más de 150 chipsets de 13 proveedores de los que IoT Analytics realiza un seguimiento. Muestra que sólo el 30% de los módulos disponibles en el mercado disponían de funciones de seguridad de hardware específicas. Además, el artículo destaca las diferencias entre los mercados mundial y norteamericano, donde este último tiene una mayor proporción de funciones de seguridad de hardware no dedicadas, como TrustZone o arranque seguro.

El informe forma parte del Global IoT Module and Chipset Market Tracker & Forecast de IoT Analytics, que ofrece una visión trimestral de los ingresos y envíos de las empresas proveedoras de módulos y chipsets IoT para despliegues IoT celular. El rastreador también incluye una previsión trimestral y anual desde el tercer trimestre de 2023 hasta 2027.

Citas clave

Al comentar la importancia de la seguridad de la IO, el analista principal Satyajit Sinha señaló: "Como la ciberdelincuencia funciona de forma muy parecida a un negocio, los delincuentes optan invariablemente por el camino de menor resistencia. La implementación de múltiples capas de seguridad aumenta el tiempo y el coste necesarios para que los piratas informáticos vulneren un sistema, por lo que es más probable que abandonen el esfuerzo y busquen objetivos menos protegidos."

El Sr. Sinha añadió: "Los módulos IoT celular son cruciales para la conectividad de los dispositivos IoT en todos los sectores. Proporcionan una conexión vital a Internet y se gestionan de forma remota. Garantizar su seguridad es vital para salvaguardar el ecosistema IoT en general."

Actualización del mercado de módulos IoT celular

El 29% de los módulos IoT celular comercializados en el segundo trimestre de 2023 no tenían funciones de seguridad específicas y solo el 34% tenían seguridad basada en hardware. Esta es una de las estadísticas clave del informe exhaustivo actualizado de IoT Analytics Global Cellular IoT Module and Chipset Market Tracker & Forecast Q2 2023, que ofrece una visión trimestral de los ingresos y envíos de las empresas proveedoras de módulos IoT y chipsets para despliegues IoT celular. En general, los envíos y los ingresos de este mercado de 6.700 millones de dólares (2022) se mantuvieron estables en el segundo trimestre de 2023, con un crecimiento del 0% en los envíos y del 0% en los ingresos. Las razones de este estancamiento incluyen un entorno de demanda debilitado, que ya comentamos en nuestro análisis del mercado de módulos IoT celular del 1T'23.

La seguridad de los módulos IoT, centro de atención

Ante el estancamiento de los mercados, estamos centrando la atención en la seguridad de los módulos IoT celular analizando las características de seguridad de 772 módulos únicos de 36 proveedores y más de 150 chipsets de 13 proveedores que rastreamos. La seguridad de los módulos IoT es de especial interés en estos momentos a la luz de la carta del 7 de agosto de 2023 del Congreso de EE. UU. a la Comisión Federal de Comunicaciones (FCC) de EE. UU. sobre los posibles riesgos de seguridad del uso de módulos IoT celular chinos.

Nuestro análisis del rastreador y la previsión actualizados muestra el siguiente desglose de las características de seguridad de los módulos IoT de los mencionados módulos/chipsets disponibles en el mercado en el segundo trimestre de 2013:

- El 30% tenía funciones de seguridad de hardware específicas, a menudo integradas en chipsets o componentes independientes implementados a través de módulos de seguridad de hardware.

- el 42% tenía funciones de seguridad de hardware no dedicadas, o funciones utilizadas para crear entornos seguros para la ejecución de procesos o para garantizar que sólo se carga en el dispositivo el firmware autorizado

- El 28% no disponía de funciones de seguridad.

Sin embargo, la proporción de módulos comprados/enviados con estas clasificaciones de seguridad en el 2T'23 es diferente, con una diferencia significativa también entre los mercados mundial y norteamericano:

Mientras que el mercado mundial muestra una cuota relativamente equilibrada de estas tres categorías, el mercado norteamericano se inclina en gran medida hacia las funciones de seguridad de hardware no específicas. La baja proporción de módulos IoT celular sin funciones de seguridad en el mercado norteamericano indica que la seguridad de los módulos preocupa a sus consumidores, aunque parece haber una dependencia de funciones de seguridad de hardware no específicas, como TrustZone o el arranque seguro.

Esta indicación es coherente con las recientes preocupaciones que el Congreso de EE.UU. expresó a la FCC en relación con la seguridad de los módulos IoT celular fabricados en China dentro de la infraestructura de EE.UU. (ya sea directamente o como parte de la cadena de suministro de fabricación), como las redes de FirstNet Authority y los dispositivos utilizados por los primeros en responder en todo el país (Quectel y Fibocom han publicado comunicados de prensa respondiendo a las preocupaciones del Congreso de EE.UU. a principios de septiembre de 2023).

Por qué la seguridad del hardware dedicado es el camino a seguir en medio de las preocupaciones por la cadena de suministro

Las soluciones de seguridad de software y de red han eclipsado históricamente a las funciones de seguridad de hardware dedicadas en IoT, ya que son más visibles y fáciles de abordar, mientras que las funciones de seguridad de hardware dedicadas pueden ser más complejas y costosas de implementar. Una alternativa a las soluciones de seguridad de software y red son las funciones de seguridad de hardware no dedicadas, como TrustZone de ARM, que crea un entorno seguro para la ejecución de procesos, y el arranque seguro, que garantiza que los sistemas arrancan sin intrusiones.

Por desgracia, unos investigadores demostraron recientemente ataques de canal lateral contra TrustZone durante la conferencia Black Hat Asia 2023. Por su parte, ARM ha respondido a esta demostración afirmando que el ataque no es exclusivo de la arquitectura Cortex-M de ARM ni de TrustZone; más bien, se trata de un fallo en el código de la aplicación: tales ataques "pueden aplicarse a cualquier código con patrones de flujo de control o acceso a memoria dependientes del secreto". Sin embargo, estos ataques, independientemente del sistema central que posean, demuestran que añadir soluciones de seguridad de hardware dedicadas a estas soluciones de seguridad de hardware no dedicadas puede mejorar la seguridad general de un módulo.

Shahram Mossayebi, Ph.D., fundador y CEO de Crypto Quantique, explicó lo siguiente a IoT Analytics cuando se le preguntó por la seguridad de los módulos IoT celular: "Nos basamos en elementos de seguridad como TrustZone, pero para lograr la confianza tenemos que ir más allá. Una raíz de confianza es un conjunto de funciones criptográficas (que pronto deberán ser de seguridad cuántica) para el cifrado, la firma digital y la identidad del dispositivo. La raíz de confianza del hardware es la base para generar confianza con cualquier [dispositivo] IoT y es una parte crucial de la seguridad del hardware".

Con una raíz de confianza basada en hardware, fabricantes y consumidores pueden garantizar la autenticidad de los módulos -lo que ayuda a hacer frente a la clonación y la falsificación- y la protección de las claves del dispositivo. Una vez que los fabricantes puedan garantizar la autenticidad y seguridad de estas claves, podrán añadir componentes de seguridad adicionales como TrustZone y el arranque seguro.

Dónde debe implantarse la seguridad del hardware

Implantar medidas de seguridad en los dispositivos durante su fabricación es un paso fundamental, que ayuda a establecer la autenticidad de los dispositivos y a frenar parcialmente la infiltración de componentes falsificados en la cadena de suministro. Sin embargo, esta estrategia sólo ofrece una solución parcial, ya que siguen existiendo vulnerabilidades, sobre todo en el posible robo y clonación de identidades de dispositivos en las fábricas de los proveedores. Por lo tanto, se requiere un enfoque aún más matizado para reforzar las defensas contra estas actividades nefastas que buscan socavar el sistema desde su núcleo mismo.

Para combatir estos riesgos con mayor eficacia, se recomienda encarecidamente integrar la seguridad de hardware a nivel de MCU dentro de los módulos típicos. Este posicionamiento estratégico no sólo presenta una barrera formidable contra los problemas de clonación y falsificación, sino que también fomenta el establecimiento de protocolos de autenticación seguros y la creación de identidades de dispositivo únicas. Las MCU seguras pueden ofrecer una integración perfecta de funciones de seguridad esenciales, como procesos de autenticación robustos, potentes capacidades de cifrado y funcionalidades de arranque seguro. Estas funcionalidades se unen para crear un entorno fortificado, esencial para el funcionamiento óptimo de las aplicaciones IoT conectadas, garantizando así una red más segura y fiable en la que los dispositivos pueden comunicarse y funcionar con un mayor nivel de seguridad y confianza.

Perspectivas de seguridad de los módulos IoT: La seguridad poscuántica se está convirtiendo en crucial para IoT

En la actualidad, la vida útil general de la mayoría de los dispositivos IoT es de 8 a 12 años, y las aplicaciones de módulos 5G para automoción duran entre 10 y 15 años. Con estos largos períodos de vida, al construir módulos IoT celular, es esencial que los fabricantes miren más allá de las amenazas actuales; específicamente, deben comenzar a planificar la comercialización de la computación cuántica y el potencial de los actores estatales y los ciberdelincuentes para descifrar métodos de cifrado complejos y comúnmente utilizados.

En octubre de 2019, Google anunció la supremacía cuántica en la revista Nature con su procesador Sycamore de 54 qubits, que, según Google, fue capaz de realizar en 200 segundos una complicada tarea que al superordenador más potente del mundo le llevaría 10.000 años realizar. Muchos países y empresas también están avanzando con la computación cuántica, como la Academia China de Ciencias y QuantumCTek, un desarrollador de tecnología de la información cuántica. Otros competidores de Google, como IBM, Microsoft, Amazon e Intel, junto con varias nuevas startups, han invertido mucho en el desarrollo de hardware de computación cuántica en los últimos años.

Aunque los chips cuánticos aún no han alcanzado una comercialización generalizada, los fabricantes pueden empezar a considerar hoy mismo soluciones de seguridad cuántica. Los gobiernos ya están estudiando normas y soluciones de seguridad cuántica para sus organismos y empresas, y los siguientes son sólo algunos ejemplos:

- En enero de 2022, la Agencia Nacional Francesa para la Seguridad de los Sistemas Informáticos (ANSSI) publicó sus puntos de vista y recomendaciones para la transición a PQC, ofreciendo un proceso de 3 fases que se espera que dure al menos hasta 2030.

- En julio de 2022, el Instituto Nacional de Estándares y Tecnología (NIST) del Departamento de Comercio de EE.UU. anunció su selección de cuatro algoritmos de criptografía resistentes a la cuántica, que constituyen "el principio del proyecto de estandarización de la criptografía post-cuántica (PQC) de la agencia", que el NIST espera completar y publicar en 2024.

- En agosto de 2023, la Agencia de Seguridad Nacional de Estados Unidos (NSA), la Agencia de Ciberseguridad y Seguridad de las Infraestructuras (CISA) y el NIST publicaron una hoja de preparación para la migración a la PQC con el fin de ayudar al gobierno y al sector privado a empezar a planificar su preparación para la cuántica.

Además, algunas empresas ya están desarrollando soluciones post-cuánticas. Por ejemplo, Thales Group ofrece soluciones de seguridad 5G con cifrado y autenticación de extremo a extremo para salvaguardar los datos de la organización a medida que se mueven a través de las operaciones front-haul, mid-haul y back-haul. Estas soluciones se basan en los módulos de seguridad de hardware (HSM) 5G Luna de Thales. Además, en febrero de 2023, Thales Group anunció que había pilotado con éxito lo que denominó una llamada cifrada de extremo a extremo, resistente al post-quantum, utilizando su aplicación móvil Cryptosmart y su SIM 5G.

Qué significa para los fabricantes de módulos IoT celular

5 preguntas clave que los fabricantes de módulos IoT celular deberían plantearse basándose en las ideas de este artículo:

1- Estrategia de producto e implementación de la seguridad: ¿Cómo podemos realinear nuestra estrategia de producto para dar prioridad a la implementación de funciones de seguridad de hardware dedicadas sin aumentar significativamente los costes?

2- Respuesta a los cambios políticos y legislativos: ¿Cómo nos estamos posicionando para hacer frente a los posibles cambios políticos y legislativos que afectan al mercado, en particular en relación con las preocupaciones del Congreso de EE.UU. con respecto a los módulos IoT celular chinos?

3- Normas de seguridad y cumplimiento: ¿Estamos en línea con las recientes normas y directrices de seguridad publicadas por organismos como ANSSI, NIST y NSA, y nos estamos preparando para las transiciones de seguridad previstas en los próximos años?

4- Educación y defensa del consumidor: ¿Cómo podemos educar a los consumidores sobre la importancia de las funciones de seguridad de hardware específicas y abogar por un cambio más amplio hacia ellas en el mercado?

5- Soluciones de seguridad poscuántica: ¿Estamos colaborando con las empresas de comunicaciones y otras partes interesadas para desarrollar y poner a prueba soluciones de seguridad post-cuántica que puedan salvaguardar eficazmente los datos de la organización en diversas operaciones?

Qué significa para los usuarios de módulos IoT celular

5 preguntas clave que los fabricantes de dispositivos/equipos y los usuarios finales que adopten módulos IoT celular deberían plantearse basándose en las ideas de este artículo:

1- Implementación de la seguridad: Dadas las vulnerabilidades demostradas en las funciones de seguridad de hardware no dedicadas, ¿qué estrategias deberíamos adoptar para integrar funciones de seguridad de hardware dedicadas sin aumentar los costes de forma significativa?

2- Cumplimiento y legislación: A la luz de las preocupaciones planteadas por el Congreso de Estados Unidos en relación con el uso de módulos IoT celular chinos, ¿cómo podemos garantizar el cumplimiento de las normativas en evolución y mantener la confianza de nuestros consumidores norteamericanos?

3- Seguridad poscuántica: Dados los avances en computación cuántica, ¿qué medidas deberíamos tomar para incorporar soluciones de seguridad post-cuántica en nuestros módulos IoT celular, teniendo en cuenta la larga vida útil prevista de estos dispositivos?

4- Investigación y desarrollo: ¿Cómo podemos fomentar la innovación en nuestro departamento de I+D para desarrollar funciones de seguridad de hardware únicas que ofrezcan una protección sólida contra las amenazas presentes y futuras?

5- Educación de los clientes: ¿Cómo podemos educar a nuestros clientes sobre las características de seguridad que utilizamos, desarrollando la confianza en la seguridad de los dispositivos que utilizan?

(IoT Analytics)