Los sistemas de control industrial (ICS), incluidos los sistemas de supervisión, control y adquisición de datos (SCADA) y los controladores lógicos programables (PLC), son la base de las industrias críticas. Sin embargo, muchos no están diseñados para un entorno industrial cada vez más conectado y suelen carecer de funciones de seguridad rudimentarias. Sólo menos del 5% de la infraestructura industrial crítica se vigila para detectar amenazas, lo que significa que el malware avanzado, como el específico para ICS Pipedream, puede causar estragos en las organizaciones industriales. Los programas maliciosos más recientes, como Pipedream, pueden infiltrarse en los ICS de todos los sectores industriales, lo que los hace más versátiles que los programas maliciosos industriales anteriores dedicados a segmentos industriales específicos. Los piratas informáticos pueden desbocarse en los ICS durante meses o incluso años antes de ser identificados. Para entonces, el daño puede ser considerable, aunque el sistema parezca funcionar.

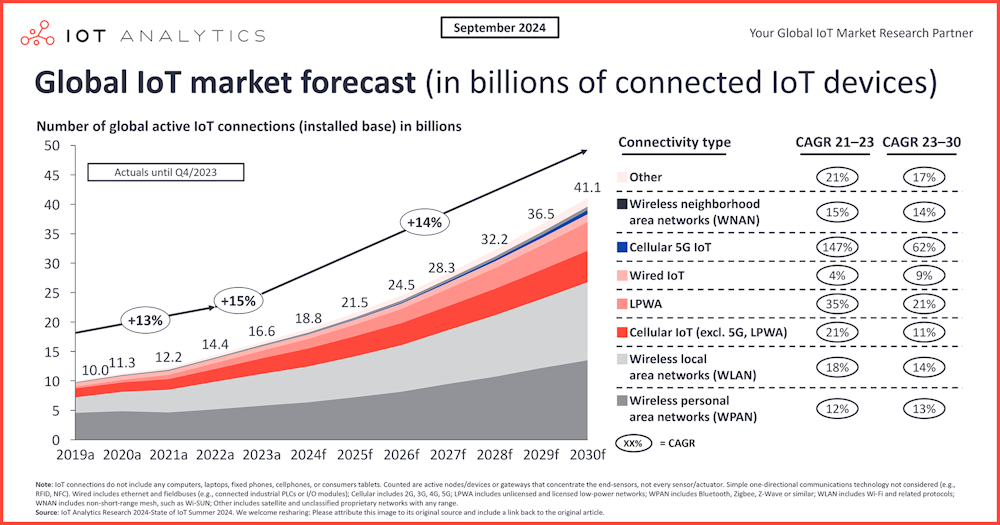

ABI Research, una empresa global de inteligencia tecnológica, prevé que para 2030 las máquinas conectadas y los sistemas de producción dentro de las fábricas superarán los 1.200 millones de conexiones. Se espera que las inversiones en tecnología Industrial 4.0 e Internet industrial crezcan de 41.000 millones de dólares en 2022 a casi 200.000 millones de dólares en 2030. Este entorno floreciente amplía el vector de ataque y contribuirá a diversas soluciones de seguridad dada la variedad de redes, puntos finales y heterogeneidad de protocolos de conexión.

Para mitigar los ataques contra las organizaciones industriales, es necesario adoptar en paralelo tres grandes soluciones de endurecimiento de ICS. Estas soluciones son la seguridad de los puntos finales y de la red y el aseguramiento de los protocolos ICS. Estas son las áreas en las que tiene lugar el endurecimiento.

"Un ataque a la infraestructura de red tiene como objetivo la conexión entre los dispositivos ICS y el sistema SCADA o intenta interceptar los datos en movimiento. Esto podría incluir escuchar a escondidas el tráfico de red, interrumpir las comunicaciones de red o explotar las vulnerabilidades de los dispositivos de red, como conmutadores o enrutadores. Un ciberataque contra un ICS también podría tener como objetivo los datos almacenados en su interior. Un ataque a puntos finales se dirige a aplicaciones, sistemas o dispositivos conectados a una red de control industrial", explica Michael Amiri, analista principal de ciberseguridad industrial de ABI Research.

La mayoría de los componentes conectados mediante ICS, como los PLC, se conectan a través de líneas fijas físicas, como la tecnología Ethernet mediante cables. "La mayoría de las demás aplicaciones industriales conectadas, desde bombas industriales, motores eléctricos industriales inteligentes y robots hasta HMI, también se conectan con líneas fijas. Esto significa que los protocolos de ciberseguridad y cortafuegos, las tecnologías de autenticación y las pasarelas unidireccionales tendrán una fuerte demanda en el futuro inmediato", afirma Amiri.

Amiri señala que otros modos de conectividad en entornos industriales, incluidos 5G y LPWA-LTE, están creciendo rápidamente y serán modos prominentes de conexión industrial para 2030, lo que significa que los proveedores que ofrecen seguridad de red 5G verán un mercado maduro para el crecimiento. "El mercado de seguridad de línea fija será el más grande, pero la seguridad de conectividad 5G es la más prometedora, especialmente para los nuevos participantes", dice.

El entorno de ciberseguridad ICS generalmente se puede clasificar en proveedores de ciberseguridad de software, seguridad de hardware y fabricantes de equipos ICS. Las empresas más grandes, como ABB y Siemens, prestan todos estos servicios. Otras, como OTORIO o Irdeto, son empresas de ciberseguridad de software centradas específicamente en soluciones de software instaladas en la red. NXP es un fabricante de semiconductores y unidades de microcontroladores (MCU), pero sus chips avanzados se utilizan cada vez más en equipos industriales y en la conectividad de redes, por lo que pueden considerarse parte integrante de los componentes ICS.

Estas conclusiones proceden del informe de análisis de aplicaciones Industrial Control Systems Security: Hardening Networks and Endpoints de ABI Research. Este informe forma parte del servicio de investigación sobre ciberseguridad industrial de la empresa, que incluye investigación, datos y opiniones de analistas. Basados en extensas entrevistas primarias, los informes de análisis de aplicaciones presentan un análisis en profundidad de las tendencias y factores clave del mercado para una tecnología específica.

(ABI Research)

Los insidiosos pirateos de ICS subrayan la necesidad de reforzar los sistemas de control industrial a nivel de red, punto final y protocolo

27/04/23- 891